|

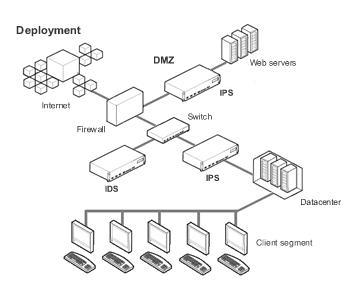

مقايسه تشخيص نفوذ و پيش گيري از نفوذ

ايده پيش گيري از نفوذ (Intrusion

Prevention)

اين است كه تمام حملات عليه هر بخش از محيط محافظت شده توسط روش

هاي به كار گرفته شده ناكام بماند. اين روش ها مي توانند تمام

بسته هاي شبكه را بگيرند و نيت آنها را مشخص كنند ـ آيا هركدام

يك حمله هستند يا يك استفاده قانوني ـ سپس عمل مناسب را انجام

دهند. {گروه

امداد امنيت كامپيوتري ايران}

تفاوت شكلي

تشخيص با پيش گيري

در ظاهر، روش هاي تشخيص نفوذ و پيش گيري از نفوذ رقيب هستند. به

هرحال، آنها ليست بلندبالايي از عملكردهاي مشابه، مانند بررسي

بسته داده، تحليل با توجه به حفظ وضعيت، گردآوري بخش هاي

TCP،

ارزيابي پروتكل و تطبيق امضاء دارند. اما اين قابليت ها به

عنوان ابزاري براي رسيدن به اهداف متفاوت در اين دو روش به كار

گرفته مي شوند. يك

IPS

(Intrusion

Prevention System)

يا سيستم پيش گيري

مانند يك محافظ امنيتي در مدخل يك اجتماع اختصاصي عمل مي كند كه

بر پايه بعضي گواهي ها و قوانين يا سياست هاي از پيش تعيين شده

اجازه عبور مي دهد. يك

IDS

(Intrusion

Detection System)

يا سيستم تشخيص مانند يك اتومبيل گشت زني در ميان اجتماع عمل مي

كند كه فعاليت ها را به نمايش مي گذارد و دنبال موقعيت هاي

غيرعادي مي گردد. بدون توجه به قدرت امنيت در مدخل، گشت زن ها به

كار خود در سيستم ادامه مي دهند و بررسي هاي خود را انجام مي

دهند.

تشخيص نفوذ

هدف از تشخيص نفوذ نمايش، بررسي و ارائه گزارش از فعاليت شبكه

است. اين سيستم روي بسته هاي داده كه از ابزار كنترل دسترسي عبور

كرده اند، عمل مي كند. به دليل وجود محدوديت هاي اطمينان پذيري،

تهديدهاي داخلي و وجود شك و ترديد مورد نياز،

پيش گيري از نفوذ

بايد به بعضي از موارد مشكوك به حمله اجازه عبور دهد تا احتمال

تشخيص هاي

غلط

(false

positive)

كاهش يابد. از طرف ديگر، روش هاي

IDS

با هوشمندي همراه هستند و از تكنيك هاي مختلفي براي تشخيص حملات

بالقوه، نفوذها و سوء استفاده ها بهره مي گيرند. يك

IDS

معمولاً به گونه اي از پهناي باند استفاده مي كند كه مي تواند

بدون تأثير گذاشتن روي معماري هاي محاسباتي و شبكه اي به كار خود

ادامه دهد.

طبيعت منفعل

IDS

آن چيزي

است

كه قدرت هدايت تحليل هوشمند جريان بسته ها را ايجاد مي كند. همين

امر

IDS

را در جايگاه خوبي براي تشخيص موارد زير قرار مي دهد:

v

حملات شناخته شده از طريق امضاءها و قوانين

v

تغييرات در حجم و جهت ترافيك با استفاده از قوانين پيچيده و

تحليل آماري

v

تغييرات الگوي ترافيك ارتباطي با استفاده از تحليل جريان

v

تشخيص فعاليت غيرعادي با استفاده از تحليل انحراف معيار

v

تشخيص فعاليت مشكوك با استفاده از تكنيك هاي آماري، تحليل جريان

و تشخيص خلاف قاعده

بعضي حملات تا درجه اي از يقين بسختي قابل تشخيص هستند، و بيشتر

آنها فقط مي توانند توسط روش هايي كه داراي طبيعت غيرقطعي هستند

تشخيص داده شوند. يعني اين روش ها براي تصميم گيري مسدودسازي

براساس سياست مناسب نيستند.

پيش گيري از نفوذ

چنانچه قبلاً هم ذكر شد، روش هاي پيش گيري از نفوذ به

منظور محافظت از دارايي ها، منابع، داده و شبكه ها استفاده مي

شوند. انتظار اصلي از آنها اين است كه خطر حمله را با حذف ترافيك

مضر شبكه كاهش دهند در حاليكه به فعاليت صحيح اجازه ادامه كار مي

دهند. هدف نهايي يك سيستم كامل است- يعني نه تشخيص غلط حمله (false

positive)

كه از بازدهي شبكه مي كاهد و نه عدم تشخيص حمله (false

negative)

كه باعث ريسك بي مورد در محيط شبكه شود. شايد يك نقش اساسي تر

نياز به مطمئن بودن است؛ يعني فعاليت به روش مورد انتظار تحت هر

شرايطي. بمنظور حصول اين منظور، روش هاي

IPS

بايد طبيعت قطعي (deterministic)

داشته باشند.

قابليت هاي قطعي،

اطمينان مورد نياز براي تصميم گيري هاي سخت را ايجاد مي كند. به

اين معني كه روش هاي پيش گيري از نفوذ براي سروكار داشتن با

موارد زير ايده آل هستند:

v

برنامه هاي ناخواسته و حملات اسب ترواي فعال عليه شبكه ها و

برنامه هاي اختصاصي، با استفاده از قوانين قطعي و ليست هاي كنترل

دسترسي

v

بسته هاي ديتاي متعلق به حمله با استفاده از فيلترهاي بسته داده

اي سرعت بالا

v

سوءاستفاده از پروتكل و دستكاري پروتكل شبكه با استفاده از

بازسازي هوشمند

v

حملات

DoS/DDoS

مانند طغيان

SYN

و

ICMP

با استفاده از الگوريتم هاي فيلترينگ برپايه حد آستانه

v

سوءاستفاده از برنامه ها و دستكاري هاي پروتكل ـ حملات شناخته

شده و شناخته نشده عليه

HTTP،

FTP،

DNS،

SMTP

و غيره با استفاده از قوانين پروتكل برنامه ها و امضاءها

v

باراضافي برنامه ها با استفاده از ايجاد محدوديت هاي مصرف منابع

تمام اين حملات و وضعيت آسيب پذيري كه به آنها اجازه وقوع مي دهد

به خوبي مستندسازي شده اند. بعلاوه، انحرافات از پروتكل هاي

ارتباطي از لايه شبكه تا لايه برنامه جايگاهي در هيچ گونه ترافيك

صحيح ندارند.

نتيجه نهايي

تفاوت بين

IDS

و

IPS

به فلسفه جبرگرايي مي انجامد. يعني

IDS

مي تواند (و بايد) از روش هاي غيرقطعي براي استنباط هرنوع تهديد

يا تهديد بالقوه از ترافيك موجود استفاده كند. اين شامل انجام

تحليل آماري از حجم ترافيك، الگوهاي ترافيك و فعاليت هاي غيرعادي

مي شود.

IDS

به

درد افرادي مي خورد كه واقعاً مي خواهند بدانند چه چيزي در شبكه

شان در حال رخ دادن است.

از طرف ديگر،

IPS

بايد در تمام تصميماتش براي انجام وظيفه اش در پالايش ترافيك

قطعيت داشته باشد. از يك ابزار

IPS

انتظار مي رود كه در تمام مدت كار كند و در مورد كنترل دسترسي

تصميم گيري كند. فايروال ها اولين رويكرد قطعي را براي كنترل

دسترسي در شبكه ها با ايجاد قابليت اوليه

IPS

فراهم كردند. ابزارهاي

IPS

قابليت نسل بعد را به اين فايروال ها اضافه كردند و هنوز در اين

فعاليت هاي قطعي در تصميم گيري براي كنترل دسترسي ها مشاركت

دارند.

|