|

امنيت در شبكههاي بيسيم

بخش هفتم : ضعفهاي اوليهي امنيتي

WEP

در قسمتهاي قبل به سرويسهاي امنيتي استاندارد

802.11

پرداختيم. در ضمنِ ذكر هريك از سرويسها، سعي كرديم به ضعفهاي

هريك اشارهيي داشته باشيم. در اين قسمت به بررسي ضعفهاي

تكنيكهاي امنيتي پايهي استفاده شده در اين استاندارد ميپردازيم.

همانگونه كه گفته شد، عملاً پايهي امنيت در استاندارد

802.11

بر اساس پروتكل

WEP

استوار است.

WEP

در حالت استاندارد بر اساس كليدهاي ۴۰ بيتي براي رمزنگاري توسط

الگوريتم

RC4

استفاده ميشود، هرچند كه برخي از توليدكنندهگان نگارشهاي

خاصي از

WEP

را با كليدهايي با تعداد بيتهاي بيشتر پيادهسازي كردهاند.

نكتهيي كه در اين ميان اهميت دارد قائل شدن تمايز ميان

نسبت بالارفتن امنيت و اندازهي كليدهاست. با وجود آن كه با

بالارفتن اندازهي كليد (تا ۱۰۴ بيت) امنيت بالاتر ميرود، ولي

از آنجاكه اين كليدها توسط كاربران و بر اساس يك كلمهي عبور

تعيين ميشود، تضميني نيست كه اين اندازه تماماً استفاده شود.

از سوي ديگر همانطور كه در قسمتهاي پيشين نيز ذكر شد، دستيابي به اين كليدها فرايند چندان سختي نيست، كه در آن صورت

ديگر اندازهي كليد اهميتي ندارد.

متخصصان امنيت بررسيهاي بسياري را براي تعيين حفرههاي

امنيتي اين استاندارد انجام دادهاند كه در اين راستا خطراتي

كه ناشي از حملاتي متنوع، شامل حملات غيرفعال و فعال است،

تحليل شده است.

حاصل بررسيهاي انجام شده فهرستي از ضعفهاي اوليهي اين

پروتكل است :

۱. استفاده از كليدهاي ثابت

WEP

يكي از ابتداييترين ضعفها كه عموماً در بسياري از شبكههاي محلي بيسيم وجود دارد استفاده از كليدهاي مشابه توسط

كاربران براي مدت زمان نسبتاً زياد است. اين ضعف به دليل نبود

يك مكانيزم مديريت كليد رخ ميدهد. براي مثال اگر يك كامپيوتر

كيفي يا جيبي كه از يك كليد خاص استفاده ميكند به سرقت برود

يا براي مدت زماني در دسترس نفوذگر باشد، كليد آن بهراحتي لو

رفته و با توجه به تشابه كليد ميان بسياري از ايستگاههاي كاري

عملاً استفاده از تمامي اين ايستگاهها ناامن است.

از سوي ديگر با توجه به مشابه بودن كليد، در هر لحظه كانالهاي ارتباطي زيادي توسط يك حمله نفوذپذير هستند.

۲.

Initialization Vector (IV)

اين بردار كه يك فيلد ۲۴ بيتي است در قسمت قبل معرفي شده است.

اين بردار به صورت متني ساده فرستاده مي شود. از آنجاييكه

كليدي كه براي رمزنگاري مورد استفاده قرار ميگيرد بر اساس

IV

توليد مي شود، محدودهي

IV

عملاً نشاندهندهي احتمال تكرار آن و در نتيجه احتمال توليد

كليدهاي مشابه است. به عبارت ديگر در صورتي كه

IV

كوتاه باشد در مدت زمان كمي ميتوان به

كليدهاي مشابه دست يافت.

اين ضعف در شبكههاي شلوغ به مشكلي حاد مبدل ميشود.

خصوصاً اگر از كارت شبكهي استفاده شده مطمئن نباشيم. بسياري

از كارتهاي شبكه از

IVهاي

ثابت استفاده ميكنند و بسياري از كارتهاي شبكهي يك توليد

كنندهي واحد

IVهاي

مشابه دارند. اين خطر بههمراه ترافيك بالا در يك شبكهي شلوغ

احتمال تكرار

IV

در مدت زماني كوتاه را بالاتر ميبرد و در نتيجه كافيست

نفوذگر در مدت زماني معين به ثبت دادههاي رمز شدهي شبكه

بپردازد و

IVهاي

بستههاي اطلاعاتي را ذخيره كند. با ايجاد بانكي از

IVهاي

استفاده شده در يك شبكهي شلوغ احتمال بالايي براي نفوذ به آن

شبكه در مدت زماني نه چندان طولاني وجود خواهد داشت.

۳. ضعف در الگوريتم

از آنجاييكه

IV

در تمامي بستههاي تكرار ميشود و بر اساس آن كليد توليد ميشود، نفوذگر ميتواند با تحليل و آناليز تعداد نسبتاً زيادي از

IVها

و بستههاي رمزشده بر اساس كليد توليد شده بر مبناي آن

IV،

به كليد اصلي دست پيدا كند. اين فرايند عملي زمان بر است ولي

از آنجاكه احتمال موفقيت در آن وجود دارد لذا به عنوان ضعفي

براي اين پروتكل محسوب ميگردد.

۴. استفاده از

CRC

رمز نشده

در پروتكل

WEP،

كد

CRC

رمز نميشود. لذا بستههاي تأييدي كه از سوي نقاط دسترسي بيسيم بهسوي گيرنده ارسال ميشود بر اساس يك

CRC

رمزنشده ارسال ميگردد و تنها در صورتي كه نقطهي دسترسي از

صحت بسته اطمينان حاصل كند تأييد آن را ميفرستد. اين ضعف اين

امكان را فراهم ميكند كه نفوذگر براي رمزگشايي يك بسته،

محتواي آن را تغيير دهد و

CRC

را نيز به دليل اين كه رمز نشده است، بهراحتي عوض كند و منتظر

عكسالعمل نقطهي دسترسي بماند كه آيا بستهي تأييد را صادر

مي كند يا خير.

ضعفهاي بيان شده از مهمترين ضعفهاي شبكههاي بيسيم

مبتني بر پروتكل

WEP

هستند. نكتهيي كه در مورد ضعفهاي فوق بايد به آن اشاره كرد

اين است كه در ميان اين ضعفها تنها يكي از آنها (مشكل امنيتي

سوم) به ضعف در الگوريتم رمزنگاري باز ميگردد و لذا با تغيير

الگوريتم رمزنگاري تنها اين ضعف است كه برطرف ميگردد و بقيهي

مشكلات امنيتي كماكان به قوت خود باقي هستند.

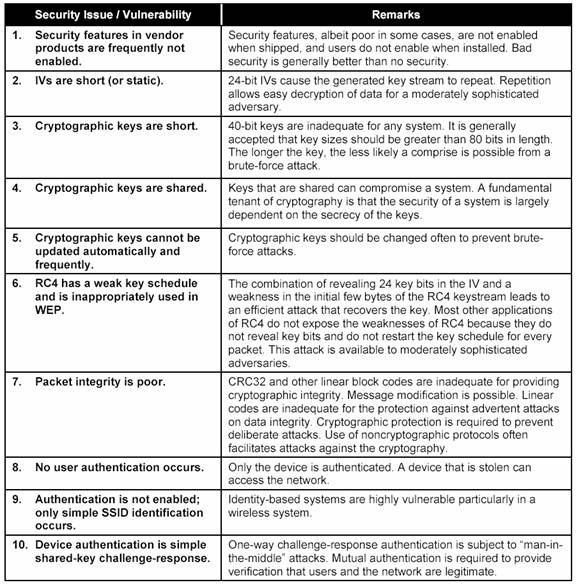

جدول زير ضعفهاي امنيتي پروتكل

WEP

را بهاختصار جمعبندي كرده است :

در قسمتهاي آتي به بررسي خطرهاي ناشي از اين ضعفها و

نيازهاي امنيتي در شبكههاي بيسيم ميپردازيم.

|