|

امنيت در شبكه هاي بي سيم

قسمت هشتم : خطرها، حملات و ملزومات امنيتي (بخش اول)

همان گونه كه گفته شد، با توجه به پيشرفت هاي اخير، در آينده

يي نه چندان دور بايد منتظر گسترده گي هرچه بيش تر استفاده از

شبكه هاي بي سيم باشيم. اين گسترده گي، با توجه به مشكلاتي كه از

نظر امنيتي در اين قبيل شبكه ها وجود دارد نگراني هايي را نيز به

همراه دارد. اين نگراني ها كه نشان دهنده ي ريسك بالاي استفاده

از اين بستر براي سازمان ها و شركت هاي بزرگ است، توسعه ي اين

استاندارد را در ابهام فرو برده است. در اين قسمت به دسته بندي و

تعريف حملات، خطرها و ريسك هاي موجود در استفاده از شبكه هاي

محلي بي سيم بر اساس استاندارد

IEEE 802.11x

مي پردازيم.

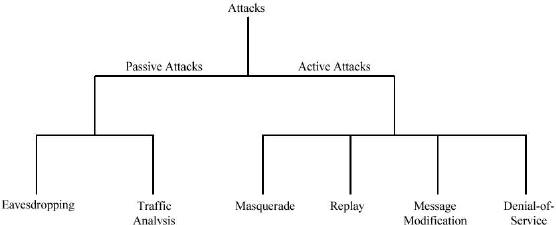

شكل زير نمايي از دسته بندي حملات مورد نظر را نشان مي دهد :

مطابق درخت فوق، حملات امنيتي به دو دسته ي فعال و غيرفعال

تقسيم مي گردند.

حملات غيرفعال

در اين قبيل حملات، نفوذگر تنها به منبعي از اطلاعات به نحوي

دست مي يابد ولي اقدام به تغيير محتوال اطلاعات منبع نمي كند.

اين نوع حمله مي تواند تنها به يكي از اشكال شنود ساده يا آناليز

ترافيك باشد.

-

شنود

در اين نوع، نفوذگر تنها به پايش اطلاعات ردوبدل شده مي

پردازد. براي مثال شنود ترافيك روي يك شبكه ي محلي يا يك شبكه ي

بي سيم (كه مد نظر ما است) نمونه هايي از اين نوع حمله به شمار

مي آيند.

-

آ

آناليز ترافيك

در اين نوع حمله، نفوذگر با كپي برداشتن از اطلاعات پايش

شده، به تحليل جمعي داده ها مي پردازد. به عبارت ديگر بسته يا

بسته هاي اطلاعاتي به همراه يكديگر اطلاعات معناداري را ايجاد مي

كنند.

حملات فعال

در اين نوع حملات، برخلاف حملات غيرفعال، نفوذگر اطلاعات

مورد نظر را، كه از منابع به دست مي آيد، تغيير مي دهد، كه تبعاً

انجام اين تغييرات مجاز نيست. از آن جايي كه در اين نوع حملات

اطلاعات تغيير مي كنند، شناسايي رخ داد حملات فرايندي امكان پذير

است. در اين حملات به چهار دسته ي مرسوم زير تقسيم بندي مي گردند

:

-

تغيير هويت

در اين نوع حمله، نفوذگر هويت اصلي را جعل مي كند. اين روش

شامل تغيير هويت اصلي يكي از طرف هاي ارتباط يا قلب هويت و يا

تغيير جريان واقعي فرايند پردازش اطلاعات نيز مي گردد.

-

پاسخ هاي جعلي

نفوذگر در اين قسم از حملات، بسته هايي كه طرف گيرنده ي

اطلاعات در يك ارتباط دريافت مي كند را پايش مي كند. البته براي

اطلاع از كل ماهيت ارتباط يك اتصال از ابتدا پايش مي گردد ولي

اطلاعات مفيد تنها اطلاعاتي هستند كه از سوي گيرنده براي فرستنده

ارسال مي گردند. اين نوع حمله بيش تر در مواردي كاربرد دارد كه

فرستنده اقدام به تعيين هويت گيرنده مي كند. در اين حالت بسته

هاي پاسخي كه براي فرستنده به عنوان جواب به سؤالات فرستنده

ارسال مي گردند به معناي پرچمي براي شناسايي گيرنده محسوب مي

گردند. لذا در صورتي كه نفوذگر اين بسته ها را ذخيره كند و در

زماني كه يا گيرنده فعال نيست، يا فعاليت يا ارتباط آن به صورت

آگاهانه –به روشي- توسط نفوذگر قطع شده است، مي تواند مورد سوء

استفاده قرار گيرد. نفوذگر با ارسال مجدد اين بسته ها خود را به

جاي گيرنده جازده و از سطح دسترسي مورد نظر برخوردار مي گردد.

-

تغيير پيام

در برخي از موارد مرسوم ترين و متنوع ترين نوع حملات فعال

تغيير پيام است. از آن جايي كه گونه هاي متنوعي از ترافيك بر روي

شبكه رفت وآمد مي كنند و هريك از اين ترافيك ها و پروتكل ها از

شيوه يي براي مديريت جنبه هاي امنيتي خود استفاده مي كنند، لذا

نفوذگر با اطلاع از پروتكل هاي مختلف مي تواند براي هر يك از اين

انواع ترافيك نوع خاصي از تغيير پيام ها و در نتيجه حملات را

اتخاذ كند. با توجه به گسترده گي اين نوع حمله، كه كاملاً به نوع

پروتكل بسته گي دارد، در اين جا نمي توانيم به انواع مختلف آن

بپردازيم، تنها به يادآوري اين نكته بسنده مي كنيم كه اين حملات

تنها دست يابي به اطلاعات را هدف نگرفته است و مي تواند با اعمال

تغييرات خاصي، به گمراهي دو طرف منجر شده و مشكلاتي را براي سطح

مورد نظر دست رسي – كه مي تواند يك كاربر عادي باشد – فراهم كند.

-

حمله هاي

DoS) Denial-of-Service)

اين نوع حمله، در حالات معمول، مرسوم ترين حملات را شامل مي

شود. در اين نوع حمله نفوذگر يا حمله كننده براي تغيير نحوه ي

كاركرد يا مديريت يك سامانه ي ارتباطي يا اطلاعاتي اقدام مي كند.

ساده ترين نمونه سعي در از كارانداختن خادم هاي نرم افزاري و سخت

افزاري ست. پيرو چنين حملاتي، نفوذگر پس از از كارانداختن يك

سامانه، كه معمولاً سامانه يي ست كه مشكلاتي براي نفوذگر براي

دست رسي به اطلاعات فراهم كرده است، اقدام به سرقت، تغيير يا

نفوذ به منبع اطلاعاتي مي كند. در برخي از حالات، در پي حمله ي

انجام شده، سرويس مورد نظر به طور كامل قطع نمي گردد و تنها

كارايي آن مختل مي گردد. در اين حالت نفوذگر مي تواند با

سوءاستفاده از اختلال ايجاد شده به نفوذ از طريق/به همان سرويس

نيز اقدام كند.

تمامي ريسك هايي كه در شبكه هاي محلي، خصوصاً انواع بي سيم،

وجود دارد ناشي از يكي از خطرات فوق است. در قسمت بعدي به دسته

بندي و شرح اين ريسك ها و پيامدهاي آن ها مي پردازيم. |