|

رويكردي عملي به امنيت شبكه لايه بندي شده (۳)

در

مطلب قبلي به

اولين لايه كه لايه پيرامون است، اشاره شد، در اين شماره به لايه

امنيت شبكه مي پردازيم.

سطح ۲- امنيت شبكه

سطح شبكه در مدل امنيت لايه بندي شده به

WAN

و

LAN

داخلي شما اشاره دارد. شبكه داخلي شما ممكن است شامل

چند

كامپيوتر و سرور و يا شايد پيچيده تر يعني شامل اتصالات نقطه به

نقطه به دفترهاي كار دور باشد.

بيشتر شبكه هاي امروزي در وراي پيرامون، باز هستند؛ يعني هنگامي

كه داخل شبكه قرار داريد، مي توانيد به راحتي در ميان شبكه حركت

كنيد. اين قضيه بخصوص براي سازمان هاي كوچك تا متوسط صدق مي كند

كه به اين ترتيب اين شبكه ها براي هكرها و افراد بدانديش ديگر به

اهدافي وسوسه انگيز مبدل مي شوند. تكنولوژي هاي ذيل امنيت را در

سطح شبكه برقرار مي كنند:

·

IDSها

(سيستم هاي تشخيص نفوذ) و

IPSها

(سيستم هاي جلوگيري از نفوذ)

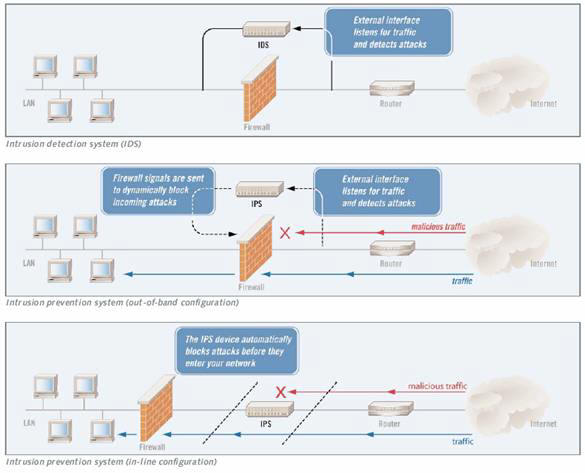

ـ تكنولوژيهاي

IDS

و

IPS

ترافيك گذرنده در شبكه شما را با جزئيات بيشتر نسبت به فايروال

تحليل مي كنند. مشابه سيستم هاي آنتي ويروس، ابزارهاي

IDS

و

IPS

ترافيك را تحليل و هر بسته اطلاعات را با پايگاه داده اي از

مشخصات حملات شناخته شده مقايسه مي كنند. هنگامي كه حملات تشخيص

داده مي شوند، اين ابزار وارد عمل مي شوند. ابزارهاي

IDS

مسؤولين

IT

را از وقوع يك حمله مطلع مي سازند؛ ابزارهاي

IPS

يك گام جلوتر مي روند و بصورت خودكار ترافيك

آسيب رسان را مسدود مي كنند.

IDSها

و

IPSها

مشخصات مشترك زيادي دارند. در حقيقت، بيشتر

IPSها

در هسته خود يك

IDS

دارند. تفاوت كليدي بين اين تكنولوژي ها از نام آنها استنباط مي

شود. محصولات

IDS

تنها ترافيك آسيب رسان را تشخيص مي دهند، در حاليكه محصولات

IPS

از ورود چنين ترافيكي

به شبكه شما جلوگيري مي كنند. پيكربندي هاي

IDS

و

IPS

استاندارد در شكل نشان داده شده اند:

·

مديريت آسيب پذيري –

سيستم هاي مديريت آسيب پذيري دو عملكرد مرتبط را انجام مي دهند:

(۱) شبكه را براي آسيب پذيري ها پيمايش مي كنند و (۲)روند مرمت

آسيب پذيري يافته شده را مديريت مي كنند. در گذشته، اين تكنولوژي

VA

)تخمين

آسيب پذيري(

ناميده مي شد. اما اين تكنولوژي اصلاح شده است، تا جاييكه بيشتر

سيستم هاي موجود، عملي بيش از تخمين آسيب پذيري ابزار شبكه را

انجام مي دهند.

سيستم هاي مديريت آسيب پذيري ابزار موجود در شبكه را براي يافتن

رخنه ها و آسيب پذيري هايي كه مي توانند توسط هكرها و ترافيك

آسيب رسان مورد بهره برداري قرار گيرند، پيمايش مي كنند. آنها

معمولاً پايگاه داده اي از قوانيني را نگهداري مي كنند كه آسيب

پذيري هاي شناخته شده براي گستره اي از ابزارها و برنامه هاي

شبكه را مشخص مي كنند. در طول يك پيمايش، سيستم هر ابزار يا

برنامه اي را با بكارگيري قوانين مناسب مي آزمايد.

همچنانكه از نامش برمي آيد، سيستم مديريت آسيب پذيري شامل

ويژگيهايي است كه روند بازسازي را مديريت مي كند. لازم به ذكر

است كه ميزان و توانايي اين ويژگي ها در ميان محصولات مختلف، فرق

مي كند.

·

تابعيت امنيتي كاربر انتهايي

– روش هاي تابعيت امنيتي كاربر انتهايي به اين طريق از شبكه

محافظت مي كنند كه تضمين مي كنند كاربران انتهايي استانداردهاي

امنيتي تعريف شده را قبل از اينكه اجازه دسترسي به شبكه داشته

باشند، رعايت كرده اند. اين عمل جلوي حمله به شبكه از داخل خود

شبكه را از طريق سيستم هاي ناامن كارمندان و ابزارهاي

VPN

و

RAS

مي گيرد.

روش هاي امنيت نقاط انتهايي براساس آزمايش هايي كه روي سيستم

هايي كه قصد اتصال دارند، انجام مي دهند، اجازه دسترسي مي دهند.

هدف آنها از اين تست ها معمولاً براي بررسي (۱) نرم افزار مورد

نياز، مانند سرويس پك ها، آنتي ويروس هاي به روز شده و غيره و

(۲) كاربردهاي ممنوع مانند اشتراك فايل و نرم افزارهاي جاسوسي

است.

·

كنترل دسترسي\تأييد هويت

– كنترل دسترسي نيازمند تأييد هويت كاربراني است كه به شبكه شما

دسترسي دارند. هم كاربران و هم ابزارها بايد با ابزار كنترل

دسترسي در سطح شبكه كنترل شوند.

نكته:

در اين سلسله مباحث، به كنترل دسترسي و تأييدهويت در سطوح شبكه،

ميزبان، نرم افزار و ديتا در چارچوب امنيتي لايه بندي شده مي

پردازيم. ميان طرح هاي كنترل دسترسي بين لايه هاي مختلف همپوشاني

قابل توجهي وجود دارد. معمولاً تراكنش هاي تأييد هويت در مقابل

ديد كاربر اتفاق مي افتد. اما به

خاطر داشته باشيد كه كنترل دسترسي و تأييد هويت مراحل پيچيده اي

هستند كه براي ايجاد بيشترين ميزان امنيت در شبكه، بايد به دقت

مديريت شوند.

مزايا

تكنولوژي هاي

IDS،

IPS

و مديريت آسيب پذيري تحليل هاي پيچيده اي روي تهديدها و آسيب

پذيري هاي شبكه انجام مي دهند. در حاليكه فايروال به ترافيك،

برپايه مقصد نهايي آن اجازه عبور مي دهد، ابزار

IPS

و

IDS

تجزيه و تحليل عميق تري را برعهده دارند، و بنابراين سطح بالاتري

از محافظت را ارائه مي كنند. با اين تكنولوژي هاي پيشرفته،

حملاتي كه داخل ترافيك قانوني شبكه وجود دارند و مي توانند از

فايروال عبور كنند، مشخص خواهند شد و قبل از آسيب رساني به آنها

خاتمه داده خواهند شد.

سيستم هاي مديريت آسيب پذيري روند بررسي آسيب پذيري هاي شبكه شما

را بصورت خودكار استخراج مي كنند. انجام چنين بررسي هايي به

صورت دستي با تناوب مورد نياز براي تضمين امنيت، تا حدود زيادي

غيرعملي خواهد بود. بعلاوه، شبكه ساختار پويايي دارد. ابزار

جديد، ارتقاءدادن نرم افزارها و وصله ها، و افزودن و كاستن از

كاربران، همگي مي توانند آسيب پذيري هاي جديد را پديد آورند.

ابزار تخمين آسيب پذيري به شما اجازه مي دهند كه شبكه را مرتب و

كامل براي جستجوي آسيب پذيري هاي جديد پيمايش كنيد.

روش هاي تابعيت امنيتي كاربر انتهايي به سازمان ها سطح بالايي از

كنترل بر روي ابزاري

را

مي دهد كه به صورت سنتي كنترل كمي بر روي آنها وجود داشته است.

هكرها بصورت روز افزون به دنبال بهره برداري از نقاط انتهايي

براي داخل شدن به شبكه هستند، همچانكه پديده هاي اخير چون

Mydoom،

Sobig،

و

Sasser

گواهي بر اين مدعا هستند. برنامه هاي امنيتي كاربران انتهايي اين

درهاي پشتي خطرناك به شبكه را مي بندند.

معايب

IDSها

تمايل به توليد تعداد زيادي علائم هشدار غلط دارند، كه به عنوان

false positives

نيز شناخته مي شوند. در حاليكه

IDS

ممكن است كه يك حمله را كشف و به اطلاع شما برساند، اين اطلاعات

مي تواند زير انبوهي از هشدارهاي غلط يا ديتاي كم ارزش مدفون

شود. مديران

IDS

ممكن است به

سرعت حساسيت خود را نسبت به اطلاعات توليد شده توسط سيستم از دست

بدهند. براي تأثيرگذاري بالا، يك

IDS

بايد بصورت پيوسته بررسي شود و براي الگوهاي

مورد استفاده و آسيب پذيري هاي كشف شده در محيط شما تنظيم گردد.

چنين نگهداري معمولاً ميزان بالايي از منابع اجرايي را مصرف مي

كند.

سطح خودكار بودن در

IPSها

مي تواند به ميزان زيادي در ميان محصولات، متفاوت باشد. بسياري

از آنها بايد با دقت پيكربندي و مديريت شوند تا مشخصات الگوهاي

ترافيك شبكه اي را كه در آن نصب شده اند منعكس كنند. تأثيرات

جانبي احتمالي در سيستمهايي كه بهينه نشده اند، مسدود كردن

تقاضاي كاربران قانوني و قفل كردن منابع شبكه معتبر را شامل مي

شود.

بسياري، اما نه همه روش هاي امنيتي كاربران انتهايي، نياز به نصب

يك عامل در هر نقطه انتهايي دارد. اين عمل مي تواند مقدار قابل

توجهي بار كاري اجرايي به نصب و نگهداري اضافه كند.

تكنولوژي هاي كنترل دسترسي ممكن است محدوديت هاي فني داشته

باشند. براي مثال، بعضي ممكن است با تمام ابزار موجود در شبكه

شما كار نكنند، بنابراين ممكن است به چند سيستم براي ايجاد پوشش

نياز داشته باشيد. همچنين، چندين فروشنده سيستم هاي كنترل دسترسي

را به بازار عرضه مي كنند، و عملكرد مي تواند بين محصولات مختلف

متفاوت باشد. پياده سازي يك سيستم يكپارچه در يك شبكه ممكن است

دشوار باشد. چنين عمل وصله-پينه اي يعني رويكرد چند محصولي ممكن

است در واقع آسيب پذيري هاي بيشتري را در شبكه شما به وجود آورد.

ملاحظات

موفقيت ابزارهاي امنيت سطح شبكه به

نحوي به سرعت اتصالات داخلي شبكه شما وابسته است. زيرا ابزارهاي

IDS/IPS

، مديريت آسيب پذيري و امنيت كاربر انتهايي ممكن است منابعي از

شبكه اي را كه از آن محافظت مي كنند، مصرف كنند. سرعت هاي اتصالي

بالاتر تأثيري را كه اين ابزارها بر كارايي شبكه دارند به حداقل

خواهد رساند. در پياده سازي اين تكنولوژي ها شما بايد به مصالحه

بين امنيت بهبوديافته و سهولت استفاده توجه كنيد، زيرا بسياري

از اين محصولات براي كاركرد مؤثر بايد به طور پيوسته مديريت شوند

و اين ممكن است استفاده از آن محصولات را در كل شبكه با زحمت

مواجه سازد.

وقتي كه اين تكنولوژي ها را در اختيار داريد، بهبود پيوسته شبكه

را در خاطر داشته باشيد. در شبكه هايي با پويايي و سرعت گسترش

بالا، تطبيق با شرايط و ابزار جديد ممكن است مسأله ساز گردد. |