|

روشهاي معمول حمله به کامپيوترها (۱)

قصد داريم طي دو شماره بطور خلاصه به معمولترين روشهايي که

مورد استفاده خرابکاران براي ورود به کامپيوتر يا از

کارانداختن آن قرارميگيرد، اشاره کنيم.

گروه امداد امنيت کامپيوتري ايران به بعضي از اين روشها

بطور مفصل پرداخته است و در آينده به بقيه آنها نيز خواهد

پرداخت.

۱- برنامههاي اسب تروا

۲- درهاي پشتي و برنامههاي مديريت از راه دور

۳-عدم پذيرش سرويس

۴- وساطت براي يک حمله ديگر

۵- اشتراکهاي ويندوزي حفاظتنشده

۶- کدهاي قابل انتقال (Java

،

JavaScript

و

ActiveX)

۷- اسکريپتهاي

Cross-Site

۸- ايميلهاي جعلي

۹- ويروسهاي داخل ايميل

۱۰- پسوندهاي مخفي فايل

۱۱- سرويسگيرندگان چت

۱۲- شنود بستههاي اطلاعات

۱- برنامههاي اسب تروا

برنامههاي اسب تروا روشي معمول براي گول زدن شما هستند (گاهي

مهندسي اجتماعي نيز گفته ميشود) تا برنامههاي

“درپشتي”

را روي کامپيوتر شما نصب کنند. و به اين ترتيب

اجازه دسترسي آسان کامپيوترتان را بدون اطلاعتان به مزاحمين

ميدهند، پيکربندي سيستم شما را تغيير ميدهند، يا کامپيوترتان

را با يک ويروس آلوده ميکنند.

۲-

درهاي پشتي و برنامههاي مديريت از راه دور

روي کامپيوترهاي ويندوزي، معمولا سه ابزار توسط مزاحمين براي

دسترسي از راه دور به کامپيوترتان استفاده ميشود.

BackOrifice

،

Netbus

و

SubSeven.

اين برنامههاي درپشتي يا مديريت از راهدور وقتي نصب ميشوند،

به افراد ديگر اجازه دسترسي و کنترل کامپيوترتان را ميدهند.

به شما توصيه ميکنيم که شکافهاي امنيتي را بخصوص در مورد

BackOrifice

از

CERT

مطالعه کنيد.

۳- عدم پذيرش سرويس

نوعي ديگر از حمله،

Denial-of-Service

يا عدمپذيرشسرويس نام دارد. اين نوع حمله

باعث از کارافتادن يا مشغول شدن بيش از حد کامپيوتر تا حد

غيرقابلاستفاده شدن ميشود. در بيشتر موارد، آخرين وصلههاي

امنيتي از حمله جلوگيري خواهند کرد. شايان گفتن است که علاوه

بر اينکه کامپيوتر شما هدف يک حمله

DoS

قرار ميگيرد، ممکن است که در حمله

DoS

عليه يک سيستم ديگر نيز شرکت داده شود.

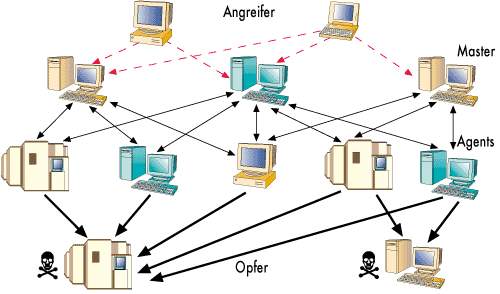

۴-

وساطت براي يک حمله ديگر

مزاحمين بهکرات از کامپيوترهاي مورد حمله قرارگرفته براي

پايگاهي براي حمله به سيستمهاي ديگر استفاده ميکنند. يک مثال

آن چگونگي استفاده از آنها بعنوان ابزار حملات

DoS

توزيعشده است. مزاحمين يک

“عامل”

را (معمولا از طريق يک اسب تروا) نصب ميکنند که روي کامپيوتر

مورد حمله قرارگرفته اجرا ميشود و منتظر دستورهاي بعدي

ميماند. سپس، هنگامي که تعدادي از عاملها روي کامپيوترهاي

مختلف در حال اجرا هستند، به تمام آنها دستور داده ميشود که

يک حمله

denial-of-service

را روي يک سيستم پياده کنند. بنابراين، هدف نهايي حمله،

کامپيوتر شما نيست، بلکه سيستم شخص ديگري است – کامپيوتر شما

فقط يک ابزار مناسب براي يک حمله بزرگتر است.

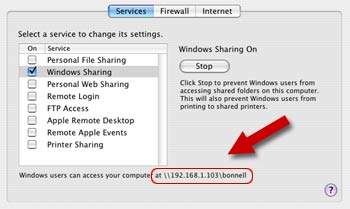

۵-

اشتراکهاي ويندوزي حفاظتنشده

اشتراکهاي شبکه ويندوزي محافظتنشده ميتوانند توسط مزاحمين

تحت يک روش خودکار براي قراردادن ابزارها روي تعداد زيادي از

کامپيوترهاي ويندوزي متصل به اينترنت مورد سوءاستفاده قرار

گيرند. از آنجا که براي امنيت سايت روي اينترنت وابستگي بين

سيستمها وجود دارد، يک کامپيوتر مورد حمله قرارگرفته نه تنها

مشکلاتي براي صاحبش فراهم ميکند، بلکه تهديدي براي سايتهاي

ديگر روي اينترنت محسوب ميشود. عامل بالقوه بزرگي در گستره

وسيع براي ظهور ناگهاني ساير ابزارهاي مزاحمت وجود دارد که از

اشتراکهاي شبکه ويندوزي محافظتنشده استفاده ميکند.

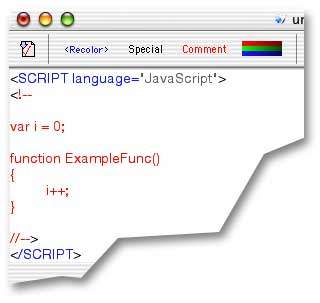

۶-

کدهاي قابل انتقال (Java

،

JavaScript

و

ActiveX)

گزارشهايي در مورد مشکلات با ”

کدهاي سيار” ( مانند

Java، JavaScript

و ActiveX) وجود داشته است.

اينها زبانهاي برنامهسازي هستند که به توسعهدهندگان وب اجازه

نوشتن کدهاي قابل اجرا در مرورگر شما را ميدهند. اگرچه کد

عموما مفيد است، اما ميةواند توسط مزاحمان براي جمعآوري

اطلاعات (مثلا وبسايتهايي که سر ميزنيد) يا اجراي کدهاي

آسيبرسان روي کامپيوتر شما مورد استفاده قرار گيرد. امکان از

کار انداختن Java،

JavaScript و ActiveX

در مرورگر شما وجود دارد. توصيه ميشود که اگر در حال مرور

وبسايتهايي هستيد که با آنها آشنا نيستيد يا اطمينان نداريد،

اين کار را انجام دهيد، اگرچه از خطرات احتمالي در استفاده از

کدهاي سيار در برنامههاي ايميل آگاه باشيد. بسياري از

برنامههاي ايميل از همان کد بعنوان مرورگرهاي وب براي نمايش

HTML استفاده ميکنند.

بنابراين، شکافهاي امنيتي که بر Java،

JavaScript و ActiveX

اثرگذارند، اغلب علاوه بر صفحات وب در ايميلها هم قابل اجرا

هستند.

در قسمت بعد به ادامه روشها پرداخته خواهد شد...

|