|

عدم پذيرش سرويس (۱)

قصد

داريم تا طي چند مقاله با نوعي از حمله به نام

DoS

آشنا شويم كه مخفف عبارتDenial-of-Service

يا عدم پذيرش سرويس است. همانطور كه در

روش هاي معمول حمله به كامپيوترها

اشاره مختصري شد، اين نوع حمله باعث از كارافتادن يا مشغول شدن

بيش از اندازه كامپيوتر

مي شود تا

حدي كه غيرقابل استفاده مي شود. در بيشتر موارد، حفره هاي امنيتي

محل انجام اين حملات است و لذا نصب آخرين وصله هاي امنيتي از

حمله جلوگيري خواهند كرد. شايان گفتن است كه علاوه بر اينكه

كامپيوتر شما هدف يك حمله

DoS

قرار مي گيرد، ممكن است كه در حمله

DoS

عليه يك سيستم ديگر نيز شركت داده شود. نفوذگران با ايجاد ترافيك

بي مورد و بي استفاده باعث مي شوند كه حجم زيادي از منابع سرويس

دهنده و پهناي باند شبكه مصرف يا به نوعي درگير رسيدگي به اين

تقاضاهاي بي مورد شود و اين تقاضا تا جايي كه دستگاه سرويس دهنده

را به زانو در آورد ادامه پيدا مي كند.

نيت اوليه و تأثير حملات

DoS

جلوگيري

از

استفاده صحيح از منابع كامپيوتري و شبكه اي

و از بين بردن اين منابع

است.

عليرغم تلاش و منابعي كه براي ايمن سازي عليه نفوذ و خرابكاري

مصروف گشته است، سيستم هاي متصل به اينترنت با تهديدي واقعي و

مداوم به نام حملات

DoS

مواجه هستند. اين امر بدليل دو مشخصه اساسي اينترنت است:

·

منابع تشكيل دهنده اينترنت به نوعي محدود و مصرف شدني هستند.

زيرساختار سيستم ها و شبكه هاي بهم متصل كه اينترنت را مي سازند،

كاملاً از منابع محدود تشكيل شده است. پهناي باند، قدرت پردازش و

ظرفيت هاي ذخيره سازي، همگي محدود و هدف هاي معمول حملات

DoS

هستند. مهاجمان با انجام اين حملات سعي مي كنند با مصرف كردن

مقدار قابل توجهي از منابع در دسترس، باعث قطع ميزاني از سرويس

ها شوند. وفور منابعي كه بدرستي طراحي و استفاده شده اند ممكن

است عاملي براي كاهش ميزان تاثير يك حمله

DoS

باشد، اما شيوه ها و ابزار امروزي حمله حتي در كاركرد فراوان

ترين منابع نيز اختلال ايجاد مي كند.

·

امنيت اينترنت تا حد زيادي وابسته به تمام عوامل است.

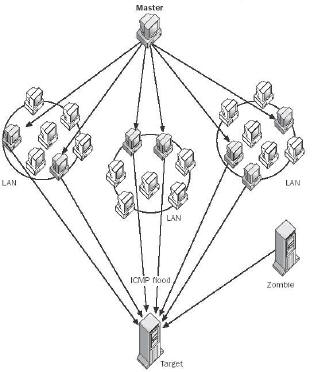

حملات

DoS

معمولاً از يك يا چند نقطه كه از ديد سيستم يا شبكه قرباني عامل

بيروني هستند، صورت مي گيرند. در بسياري موارد، نقطه آغاز حمله

شامل يك يا چند سيستم است كه از طريق سوءاستفاده هاي امنيتي در

اختيار يك نفوذگر قرار گرفته اند و لذا حملات از سيستم يا سيستم

هاي خود نفوذگر صورت نمي گيرد. بنابراين، دفاع برعليه نفوذ نه

تنها به حفاظت از اموال مرتبط با اينترنت كمك مي كند، بلكه به

جلوگيري از استفاده از اين اموال براي حمله به ساير شبكه ها و

سيستم ها نيز كمك مي كند. پس بدون توجه به اينكه سيستم هايتان به

چه ميزان محافظت مي شوند، قرار گرفتن در معرض بسياري از انواع

حمله و مشخصاً

DoS

، به وضعيت امنيتي در ساير قسمت هاي اينترنت بستگي زيادي دارد.

مقابله با حملات

DoS

تنها يك بحث عملي نيست. محدودكردن ميزان تقاضا، فيلتركردن بسته

ها و دستكاري پارامترهاي نرم افزاري در بعضي موارد مي تواند به

محدودكردن اثر حملات

DoS

كمك كند، اما بشرطي كه حمله

DoS

در حال مصرف كردن تمام منابع موجود نباشد. در بسياري موارد، تنها

مي توان يك دفاع واكنشي داشت و اين در صورتي است كه منبع يا

منابع حمله مشخص شوند. استفاده از جعل آدرس

IP

در طول حمله و ظهور روش هاي حمله توزيع شده و ابزارهاي موجود يك

چالش هميشگي را در مقابل كساني كه بايد به حملات

DoS

پاسخ دهند، قرار داده است.

تكنولوژي حملات

DoS

اوليه شامل ابزار ساده اي بود كه بسته ها را توليد و از «يك منبع

به يك مقصد» ارسال مي كرد. با گذشت زمان، ابزارها تا حد اجراي

حملات از «يك منبع به چندين هدف»، «از چندين منبع به هدف هاي

تنها» و «چندين منبع به چندين هدف»، پيشرفت كرده اند.

امروزه بيشترين حملات گزارش شده به

CERT/CC

مبني بر ارسال تعداد بسيار زيادي بسته به يك مقصد است كه باعث

ايجاد نقاط انتهايي بسيار زياد و مصرف پهناي باند شبكه مي شود.

از چنين حملاتي معمولاً به

عنوان حملات طغيان بسته (Packet

flooding)

ياد مي شود. اما در مورد «حمله به چندين هدف» گزارش كمتري دريافت

شده است.

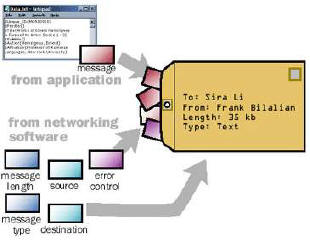

انواع بسته ها (Packets)

مورد استفاده براي حملات طغيان بسته ، در طول زمان تغيير كرده

است، اما چندين نوع بسته معمول وجود دارند كه هنوز توسط ابزار

حمله

DoS

استفاده مي شوند.

·

طغيان هاي

TCP:

رشته اي از بسته هاي

TCP

با پرچم هاي

(

flag

)

متفاوت به آدرس

IP

قرباني فرستاده مي شوند. پرچم هاي

SYN،

ACK

و

RST

بيشتر استفاده مي شوند.

·

طغيان هاي تقاضا\پاسخ

ICMP

(مانند طغيان هاي

ping):

رشته اي از بسته هاي

ICMP

به آدرس

IP

قرباني فرستاده مي شود.

·

طغيان هاي

UDP:

رشته اي از بسته هاي

UDP

به آدرس

IP

قرباني ارسال مي شوند.

در

مقالات بعدي به بررسي بيشتر حملات

DoS

خوهيم پرداخت. |