|

ارتباط ربايي!

Hijacking

در اصل بمعناي هواپيماربايي و يا ساير وسايط نقليه بهمراه

مسافران آن است. ولي اجازه دهيد ما از واژه ارتباط ربايي استفاده

كنيم. ارتباط ربايي نوعي از حمله به شبكه است كه مهاجم كنترل

ارتباز را در اختيار مي گيرد – مانند يك هواپيماربا كه كنترل

پرواز را در اختيار مي گيرد- نفوذگر بين دو موجود در شبكه قرار

مي گيرد و براي هركدام از طرفين ارتباط خود را جاي ديگري جامي

زند!

ارتباط ربايي نوع اول

در نوعي از ارتباط ربايي (كه بعنوان

man in the middle

نيز شناخته مي شود)، مهاجم كنترل يك ارتباط برقرارشده را در

حاليكه در حال انجام است، در اختيار مي گيرد. نفوذگر پيام ها را

در هنگام تبادل «كليد عمومي» دريافت مي كند و آنها را با جايگزين

كردن كليدعمومي خودش، براي طرف درخواست كننده مجدداً ارسال مي

كند، بطوريكه دو طرف اوليه هنوز بنظر در حال ارتباط مستقيم

هستند. نفوذگر از برنامه اي استفاده مي كند كه براي كلاينت بنظر

سرور بيايد و براي سرور بنظر كلاينت. اين نوع حمله ممكن است فقط

براي دستيابي به پيام ها بكار رود يا توسط آن حمله گر در پيام ها

تغيير ايجاد كند و سپس آنها را ارسال كند.

با مطالعه دو مقاله

رمزنگاري و

كليدها در رمزنگاري مي توانيد بيشتر با اين مفاهيم آشنا

شويد. ولي اگر وقت ويا حوصله خواندن اين دو مقاله را نداريد،

براي اينكه از خواندن ادامه اين مقاله منصرف نشويد، در اينجا

بطور مختصر به آنها و روش ذكر شده اشاره مي كنيم!

براي اينكه بتوان امنيت را در تبادل پيام ها برقرار كرد، از

رمزنگاري استفاده مي شود. به اين ترتيب كه فرستنده متن اوليه

پيام را رمز مي كند و گيرنده آنرا رمزگشايي مي كند، تا به متن

اصلي پيام پي ببرد. متن رمزشده بخودي خود قابل فهم نيست، مگر

اينكه بتوان آنرا رمزگشايي كرد. براي رمزكردن متن از الگوريتم

رمزنگاري بهمراه كليد رمزنگاري استفاده مي شود. چنانچه كليد مورد

استفاده براي رمزكردن و رمزگشايي پيام يكي باشد، رمزنگاري يا

كليد، متقارن ناميده مي شود. چون دو طرف ارتباط بايد از يك كليد

استفاده كنند، بنابراين بايد اين كليد مبادله شود، كه خود اين

عمل از امنيت ارتباط مي كاهد. بهمين منظور از الگوريتم هاي

نامتقارن رمزنگاري استفاده مي شود. در اين الگوريتمهاي نامتقارن،

كليد رمزكردن و رمزگشايي، يكي نيستند و در عين حال با دانستن يكي

از آنها، نمي توان ديگري را بدست آورد. بنابراين يك جفت كليد

وجود دارد كه يكي كليد اختصاصي و ديگري كليد عمومي است. هر شخص

براي ارتباط با ديگران، آنها را تنها از كليد عمومي خويش مطلع مي

سازد. براي ارسال پيام به اين شخص، متن پيام با استفاده از كليد

عمومي اين فرد رمز مي شود به وي فرستاده مي شود و وي پس از

دريافت، متن را با كليد اختصاصي خودش رمزگشايي مي كند. فرض كنيد

A

و B

مي خواهند يك ارتباط امن داشته باشند.

A

به B

كليد عمومي خودش را اعلام مي كند و از

B

كليد عمومي وي را درخواست مي كند.

B

كليد عمومي

A

را دريافت مي كند و كليد عمومي خودش را براي

A

ارسال مي كند. چنانچه

A

بخواهد براي

B

پيامي بفرستد، ابتدا آن را با كليدعمومي

B

رمز مي كند و براي

B

ارسال مي كند.

B

متن رمزشده را دريافت مي كند و با استفاده از كليد اختصاصي خودش

رمزگشايي مي كند. چنانچه متن رمز شده به

X

برسد، نمي تواند از محتواي آن مطلع شود، زير از كليد اختصاصي

B

اطلاعي ندارد.

حال ببينيم همين

X

چگونه مي تواند مرتكب ارتباط ربايي شود!

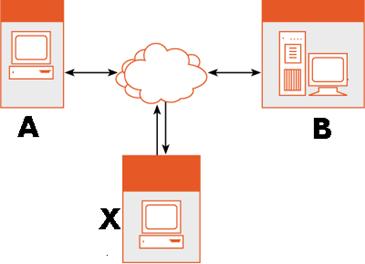

X

در نقطه اي بين

A

و

B

قرار مي گيرد.

A

براي ارسال پيام به

B

ابتدا يك درخواست به سمت

B

مي

فرستد و كليد عمومي

B

را درخواست مي كند، غافل از اينكه اين در خواست به

X

مي رسد.

X

اين درخواست را به

B

مي فرستد در حاليكه وانمود مي كند خودش

A

است.

B

با ديدن اين درخواست كليد عمومي خود را به درخواست كننده، به

گمان اينكه

A

است مي فرستد.

X

كليد عمومي B

را دريافت مي كند، اما كليد عمومي خودش را براي

A

مي فرستد و

A

گمان مي كند كه اين كليد عمومي

B

است. حال

A

پيام خود را با ظاهراً كليد عمومي

B

ولي در واقع كليد عمومي

X

رمز مي كند و به ظاهراً

B

ولي در واقع

X

مي فرستند.

X

اين پيام را دريافت مي كند و با كليد اختصاصي خودش رمزگشايي مي

كند، از محتواي آن مطلع مي شود يا در آن تغيير ايجاد مي كند و

متن حاصل را با كليد عمومي

B

كه در اختيار دارد، رمز مي كند و براي

B

ارسال مي كند. در حاليكه

B

گمان مي كند پيام دريافت شده، از طرف

A

ارسال شده است. براي ارسال پيام امن از

B

به

A،

مراحل فوق بالعكس انجام مي گيرد. به اين ترتيب

X

بين

A

و

B

قرار مي گيرد و از محتواي پيام هاي آنها مطلع

مي شود و آن ها را دستكاري مي كند، بدون اينكه

A

و

B

متوجه غيرمستقيم بودن ارتباط شوند.

ارتباط ربايي نوع دوم

نوع ديگر ارتباط ربايي، «مرورگر ربايي» (Browser

hijacking)

است كه در آن يك كاربر به سايت متفاوتي با آنچه خودش درخواست

كرده بود، هدايت مي شود.

دو نوع مختلف از

DNS

ربايي وجود دارد. در يكي، نفوذگر به ركوردهاي

DNS

دسترسي پيدا مي كند و آنها را طوري دستكاري مي كند كه درخواستها

براي صفحه واقعي به جايي ديگر هدايت شوند – معمولاً به يك صفحه

جعلي كه خود نفوذگر ايجاد كرده است. اين اتفاق به بيننده اين

احساس را مي دهد كه وب سايت هك شده است، در حاليكه در حقيقت سرور

DNS

تغيير پيدا كرده است. در فوريه سال ۲۰۰۰ يك نفوذگر وب سايت

امنيتي

RSA

را با دسترسي به ركوردهاي

DNS

ربود!!! و تقاضاها را به يك وب سايت جعلي هدايت كرد. براي

كاربران اينطور بنظر مي رسيد كه يك نفوذگر به ديتاي واقعي وب

سايت

RSA

دسترسي پيدا كرده و آنها را تغيير داده است – يك مشكل جدي براي

تشكيلات امنيتي! !! مشكل بتوان از اين نوع از ارتباط ربايي

جلوگيري كرد، زيرا مديران شبكه، تنها ركوردهاي

DNS

خود را كنترل مي كنند و كنترلي روي سرورهاي

DNS

بالايي ندارند.

در نوع دوم ربايش

DNS،

نفوذگر حساب هاي معتبر ايميل را جعل مي كند و توسط آنها باكس هاي

ديگر را مورد حجم انبوهي از ايميل قرار مي دهد. اين نوع حمله مي

تواند توسط روش هاي تاييد هويت جلوگيري شود.

در نوع ديگري از وب سايت ربايي، فرد به آساني يك نام دامنه را كه

به اندازه كافي شبيه نام دامنه يك سايت معروف و قانوني است، ثبت

مي كند و كاربراني كه نام سايت اصلي را اشتباه مي كنند يا در

تايپ آن دچار اشتباه مي شوند، به اين سايت هدايت مي شوند. از اين

نوع حمله در حال حاضر براي ارسال سايت هاي مستهجن بجاي سايت هايي

كه كاربران ناآگاه درخواست كرده اند، استفاده مي شود. |