|

هفت مشکل امنیتی مهم شبکه های بی سیم 802.11 : بخش سوم

در شماره پیش با

دومین مشکل امنیتی مهم شبکه های بی سیم آشنا شدیم. در این

شماره به مساله سوم و چهارم و راه حل مربوط به آنها می پردازیم.

مسأله شماره ۳: استفاده غیرمجاز از سرویس

چندین شرکت مرتبط با شبکه های بی سیم نتایجی منتشر کرده اند که

نشان می دهد اکثر نقاط دسترسی با تنها تغییرات

مختصری

نسبت به پیکربندی اولیه برای سرویس ارائه می گردند. تقریباً تمام

نقاط دسترسی که با پیکربندی پیش فرض مشغول به ارائه سرویس هستند،

WEP

(Wired

Equivalent

Privacy)

را فعال نکرده اند یا یک کلید پیش فرض دارند که توسط تمام

تولیدکنند گان محصولات استفاده می شوند. بدون

WEP

دسترسی به شبکه به راحتی میسر است. دو مشکل به

دلیل این دسترسی باز می تواند بروز کند: کاربران غیرمجاز لزوماً

از مفاد ارائه سرویس تبعیت نمی کنند، و نیز ممکن است تنها توسط

یک اسپم ساز اتصال شما به

ISPتان

لغو شود.

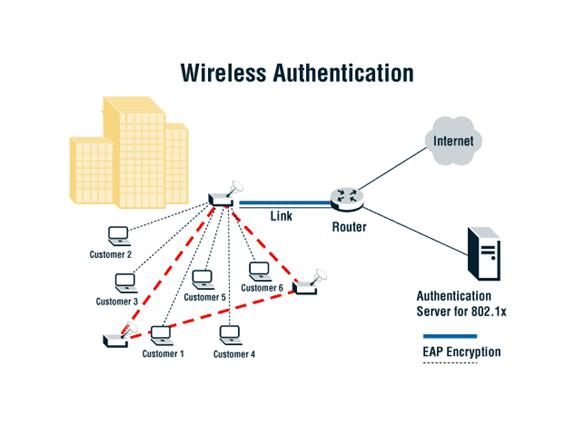

راه حل شماره۳ : طراحی و نظارت برای تأیید هویت محکم

راه

مقابله مشخص با استفاده غیرمجاز،

جلوگیری از دسترسی کاربران غیرمجاز به شبکه است. تأیید هویت محکم

و محافظت شده توسط رمزنگاری یک پیش شرط برای صدور اجازه است،

زیرا امتیازات دسترسی برپایه هویت کاربر قرار دارند. روش های

VPN

که برای حفاظت از انتقال در لینک رادیویی به

کارگرفته می شوند، تأیید هویت محکمی را ارائه می کنند. تخمین

مخاطرات انجام شده توسط سازمان ها نشان می دهد که دسترسی به

802.1x

باید توسط روش های تأیید هویت برپایه رمزنگاری تضمین شود. از

جمله این روش ها می توان

به

TLS (Transport

Layer Security)

، TTLS

(Tunneled

TLS)

یا

PEAP

(Protected

Extensible Authentication Protocol)

اشاره کرد.

هنگامی که یک شبکه با موفقیت راه اندازی می شود، تضمین تبعیت از

سیاست های تایید هویت و اعطای امتیاز مبتنی بر آن حیاتی است.

همانند مسأله نقاط دسترسی نامطلوب،

در

این راه حل نیز نظارت های منظمی

بر تجهیزات شبکه بی سیم باید انجام شود تا استفاده از مکانیسم

های تأیید هویت و پیکربندی مناسب ابزارهای شبکه تضمین شود. هر

ابزار نظارت جامع باید نقاط دسترسی را در هر دو باند

فرکانسی

802.11b

(باند

GHz ISM

2.4)

و

802.11a

(

GHz U-NII

5)

تشخیص دهد و پارامترهای عملیاتی مرتبط با امنیت را نیز مشخص کند.

اگر یک ایستگاه غیرمجاز متصل به شبکه کشف شود، یک رسیور دستی می

تواند برای ردیابی موقعیت فیزیکی آن استفاده شود. آنالایزرها نیز

می توانند برای تأیید پیکربندی بسیاری

از

پارامترهای نقاط دسترسی استفاده گردند و هنگامی که نقاط دسترسی

آسیب پذیری های امنیتی را نمایان می کنند، علائم هشدار دهنده

صوتی تولید کنند.

مسأله شماره ۴ : محدودیت های سرویس و کارایی

LANهای

بی سیم ظرفیت های ارسال محدودی دارند. شبکه های

802.11b

سرعت انتقالی برابر با

11 Mbps

و شبکه های برپایه تکنولوژی جدید

802.11a

نرخ انتقال اطلاعاتی تا

54 Mbps

دارند.

البته

ماحصل مؤثر واقعی، به دلیل بالاسری لایه

MAC،

تقریباً

تا

نیمی از ظرفیت اسمی می رسد. نقاط دسترسی کنونی این ظرفیت محدود

را بین تمام کاربران مربوط به یک نقطه دسترسی قسمت می کنند. تصور

اینکه چگونه برنامه های محلی احتمالاً چنین ظرفیت محدودی را

اشغال می کنند یا چگونه یک نفوذگر ممکن است یک حمله انکار سرویس

(DoS)

روی این منابع محدود طرح ریزی کند، سخت نیست.

ظرفیت رادیویی می تواند به چندین روش اشغال شود. ممکن است توسط

ترافیکی که از سمت شبکه باسیم با نرخی بزرگتر از توانایی کانال

رادیویی می آید، مواجه شود. اگر یک حمله کننده یک

ping flood

را از یک بخش اترنت سریع بفرستد، می تواند به

راحتی ظرفیت یک نقطه دسترسی را اشغال کند. با استفاده از آدرس

های

broadcast

امکان اشغال چندین نقطه دسترسی متصل به هم وجود دارد. حمله کننده

همچنین می تواند ترافیک را به شبکه رادیویی بدون اتصال به یک

نقطه دسترسی بی سیم تزریق کند.

802.11

طوری طراحی شده است که به چندین شبکه اجازه به اشتراک گذاری یک

فضا و کانال رادیویی را می دهد. حمله کنندگانی که می خواهند شبکه

بی سیم را از کار بیاندازند،

می توانند ترافیک خود را روی یک کانال رادیویی ارسال کنند و شبکه

مقصد ترافیک جدید را با استفاده از مکانیسم

CSMA/CA

تا آنجا که می تواند می پذیرد. مهاجمان بداندیش که فریم های

ناسالم می فرستند نیز ظرفیت محدود را پر می کنند. همچنین ممکن

است مهاجمان تکنیک های تولید پارازیت رادیویی را انتخاب کنند و

اقدام به ارسال اطلاعات با نویز بالا به شبکه های بی سیم مقصد

کنند.

بارهای بزرگ ترافیک الزاماً با نیات بدخواهانه تولید نمی شوند.

انتقال فایل های بزرگ یا سیستم

client/server

ترکیبی ممکن است مقادیر بالایی از دیتا روی شبکه ارسال کنند. اگر

تعداد کافی کاربر شروع به گرفتن اندازه های بزرگی از دیتا از

طریق یک نقطه دسترسی کنند، شبکه شبیه سازی دسترسی

dial-up

را آغاز

می کند.

راه حل شماره۴ :

دیدبانی

شبکه

نشان یابی مسائل کارایی با دیدبانی و کشف آنها آغاز می شود.

مدیران شبکه بسیاری از کانال ها

را

برای کسب اطلاعات در مورد کارایی در اختیار دارند:

از ابزارهای تکنیکی خاص مانند

SNMP

(Simple

Network Management Protocol)

گرفته تا ابزارهای بالقوه قوی غیرفنی مانند گزارش های کارایی

کاربران. یکی از مسائل عمده بسیاری از ابزارهای تکنیکی، فقدان

جزئیات مورد نیاز برای درک بسیاری از شکایت های کاربران در مورد

کارایی است. آنالایزرهای شبکه های بی سیم می توانند با گزارش دهی

روی کیفیت سیگنال و سلامت شبکه در مکان کنونی خود، کمک باارزشی

برای مدیر شبکه باشند. مقادیر بالای ارسال های سرعت پایین می

تواند بیانگر تداخل خارجی یا دور بودن یک ایستگاه از نقطه دسترسی

باشد. توانایی نشان دادن سرعت های لحظه ای روی هر کانال،

یک تصویر بصری قوی از ظرفیت باقی مانده روی کانال می دهد که به

سادگی اشغال کامل یک کانال را نشان می دهد. ترافیک مفرط روی نقطه

دسترسی می تواند با تقسیم ناحیه پوشش نقطه دسترسی به نواحی پوشش

کوچک تر یا با اعمال روش شکل دهی ترافیک در تلاقی شبکه بی سیم با

شبکه اصلی تعیین شود.

در حالیکه هیچ راه حل فنی برای آسیب پذیری های ناشی از فقدان

تأیید هویت فریم های کنترل و مدیریت وجود ندارد، مدیران می

توانند برای مواجهه با آنها گام هایی بردارند. آنالایزرها اغلب

نزدیک محل های دردسرساز استفاده می شوند تا به تشخیص عیب کمک

کنند و به

صورت ایده آل برای مشاهده بسیاری از حملات

DoS

کار گذاشته می شوند. مهاجمان می توانند با تغییر

دادن فریم های

802.11

با استفاده از یکی از چندین روش معمول واسط های برنامه نویسی

802.11

موجود، از شبکه سوءاستفاده کنند. حتی یک محقق امنیتی ابزاری

نوشته است که پیام های قطع اتصال فرستاده شده توسط نقاط دسترسی

به کلاینت ها را جعل می کند. بدون تأیید هویت پیام های قطع اتصال

بر اساس رمزنگاری، کلاینت ها به این پیام های جعلی عمل می کنند و

اتصال خود را از شبکه قطع می کنند. تا زمانی که تأیید هویت

به صورت یک

فریم رمزشده استاندارد درنیاید، تنها مقابله علیه حملات جعل

پیام، مکان یابی حمله کننده و اعمال عکس العمل مناسب است.

برای آگاهی از سه مشکل امنیتی بعدی شبکه های بی سیم در مطالب

بعدی با ما باشید. |